Trong bài viết này, T17Lab giới thiệu một phần cứng có tên EvilCrow-RF có giá thành ~34 USD mua từ Aliexpress – https://aliexpress.com/item/1005002476481892.html

Cảnh báo an toàn:

- Evil Crow RF là một thiết bị vô tuyến cơ bản dành cho các chuyên gia và những người đam mê an ninh mạng.

- Chúng tôi không chịu trách nhiệm về việc sử dụng Evil Crow RF không đúng mục đích.

- Chúng tôi khuyên bạn nên sử dụng thiết bị này để thử nghiệm, học tập và giải trí: D

- Hãy cẩn thận với thiết bị này và việc truyền tín hiệu. Đảm bảo tuân theo luật áp dụng cho quốc gia của bạn.

Evil Crow RF là một thiết bị tấn công vô tuyến cho các hoạt động đánh giá thử nghiệm bảo mật hoặc dùng cho Red Team, thiết bị này hoạt động trong các dải tần số vô tuyến sau:

- 300Mhz-348Mhz

- 387Mhz-464Mhz

- 779Mhz-928Mhz

Evil Crow RF có hai mô-đun tần số vô tuyến CC1101 và sử dụng chip điều khiển ESP32 dùng trong quản lý Wifi và Bluetooth được phát triển bởi Espressif, các mô-đun này có thể được cấu hình để truyền hoặc nhận trên các tần số khác nhau cùng một lúc. Evil Crow RF cho phép thực hiện các cuộc tấn công sau:

- Thu tín hiệu vô tuyến

- Phát tín hiệu vô tuyến

- Phát lặp lại tín hiệu (replay)

- Tấn công vét cạn tín hiệu vô tuyến (bruteforce)

CC1101 là một chip RF phổ biến vì nó có thể xử lý nhiều chế độ điều chế kỹ thuật số phổ biến như OOK/ASK, FSK, GFSK và MSK trong phần cứng của nó. Nó không phải là một thiết bị SDR, mà là một thiết bị vô tuyến phần cứng có thể dễ dàng được điều khiển bằng phần mềm. Trong những năm qua, chúng ta đã thấy CC1101 và CC1111 với bộ vi điều khiển nhúng được sử dụng trong một số công cụ kỹ thuật kiểm tra bảo mật vô tuyến như Flipper Zero, Yard Stick One và PandwaRF.

Firmware hiện tại của EvilCrow-RF đang chạy trên chip ESP32 cho phép người dùng quản lý thiết bị qua giao diện web. Phần cứng của thiết bị hoàn toàn là mã nguồn mở nên ai cũng có thể xây dựng nó, tuy nhiên nhà phát triển đang bán phiên bản sẵn sàng để sử dụng trên Aliexpress, tuy nhiên tại thời điểm bài viết này, nó dường như đã hết hàng.

Hướng dẫn cấu hình và nạp chương trình phần mềm:

Bước đầu tiên để kiểm tra các hoạt động của thiết bị là cài đặt một số phần mềm tương tác với phần cứng, trong bài viết này mình sử dụng MacOS Bigsur.

- Cài đặt esptool: pip install esptool

- Cài đặt pyserial: pip install pyserial

- Tải và cài đặt Arduino IDE: https://www.arduino.cc/en/main/software

- Tải bộ mã nạp EvilCrow-RF: git clone https://github.com/joelsernamoreno/EvilCrow-RF.git

- Sao chép thư viện SmartRC-CC1101-Driver-Lib, rc-switch trong thư mục EvilCrow-RF/libraries/* vào ~/Documents/Arduino/libraries: cp -R ./EvilCrow-RF/libraries/* ~/Documents/Arduino/libraries/

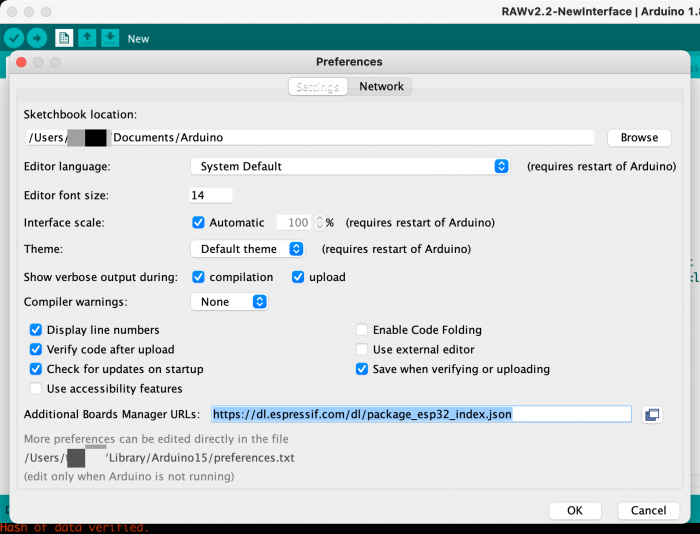

- Mở phần mềm Arduino IDE đã cài đặt và truy cập menu Arduino – Preferences. Tại mục “Additional Board Manager URLs:” Thêm liên kết https://dl.espressif.com/dl/package_esp32_index.json và nhấn OK.

- Chọn Tools – Board – Boards Manager. Tìm từ khoá “esp32”. Cài đặt “esp32 by Espressif system version 1.0.4”. Chọn “Close”.

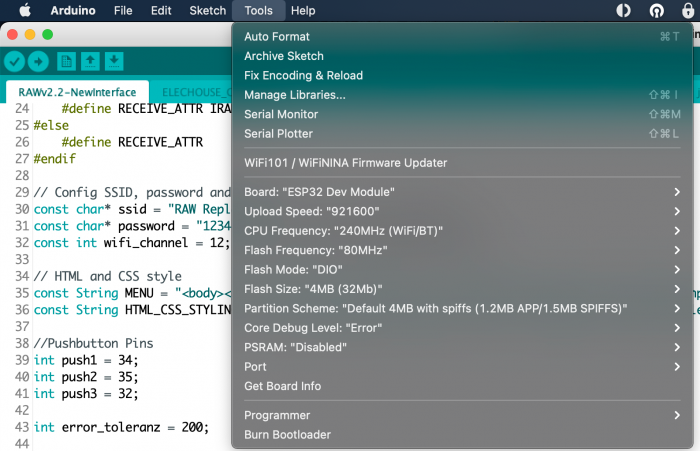

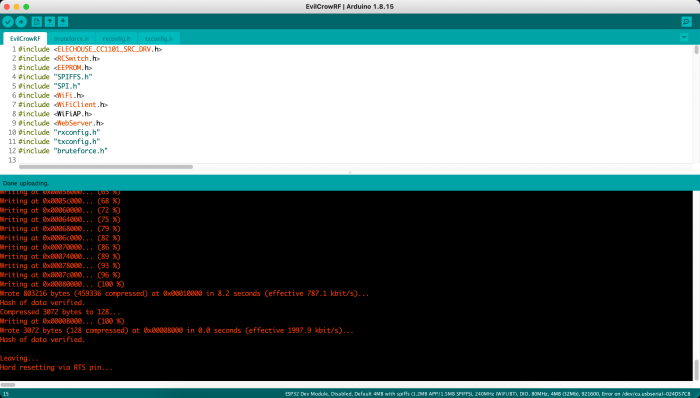

- Mở tập tin EvilCrow-RF.ino và thiết lập các thông số phần cứng như sau tại menu Tools:

Board – “ESP32 Dev Module”.

Flash Size – “4MB (32Mb)”.

CPU Frequency – “240MHz (WiFi/BT)”.

Flash Frequency – “80MHz”

Flash Mode – “DIO”

- Biên dịch và nạp chương trình vào phần cứng, nhấn nút Reset và sang bước tiếp theo kiểm tra hoạt động.

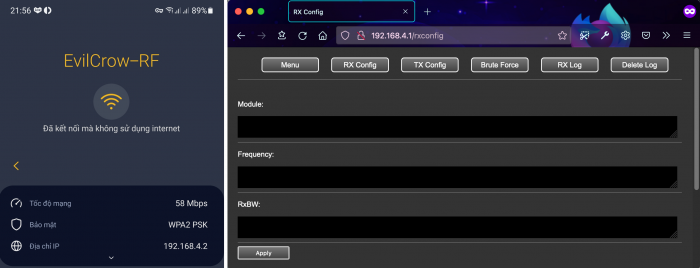

Kết nối với thiết bị EvilCrow RF

Sau khi nạp chương trình cho thiết bị hoàn thành, người dùng có thể sử dụng ở bất kỳ đâu mà không cần máy tính. Trên thực tế, tôi kết nối thiết bị vào sạc dự phòng và mang đến những khu vực cần kiểm tra an toàn hệ thống vô tuyến.

Thiết bị khi cấp nguồn sẽ phát một Wifi SSID có tên EvilCrow-RF, sau đó có thể dùng thiết bị di động để tiến hành cấu hình và thực hiện thu phát tín hiệu qua giao diện web tại đường dẫn http://192.168.4.1:

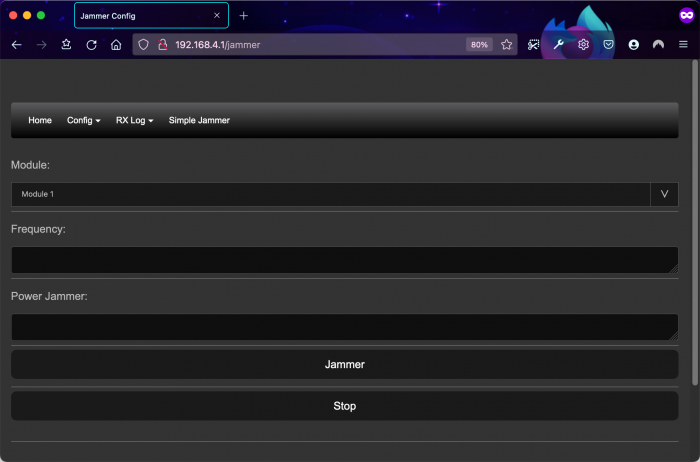

Tại thời điểm bài viết được thực hiện, tác giả đang phát triển phiên bản 2.2 cho phép tính năng Jammer và phát triển UI mới, người dùng có thể theo dõi các cập nhật cộng đồng tại Discord: https://discord.gg/jECPUtdrnW